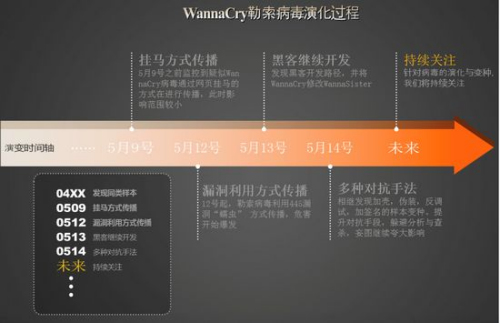

记者从腾讯反病毒实验室获悉,通过搜集相关信息,初步判断WannaCry病毒在爆发前已存在于互联网中,且病毒目前仍然在进行变种。在监控到的样本中,腾讯发现疑似黑客的开发路径,有的样本名称已经变为“WannaSister.exe”,从“想哭(WannaCry)”变成“想妹妹(WannaSister)”。

腾讯反病毒实验室向记者表示,根据目前掌握的信息,该病毒12日大规模爆发前,就已经通过挂马的方式在网络中进行传播。WannaCry在12日爆发是因为黑客更换了传播的武器库,挑选了泄露的MS17-010漏洞。

“自12日后,WannaCry病毒样本出现了至少4种方式来对抗安全软件的查杀,这也再次印证了WannaCry还在一直演化。”腾讯反病毒实验室称,已获取的样本中找到一个名为WannaSister的样本,这个样本是病毒作者持续更新,用来逃避杀毒软件查杀的对抗手段之一。

WannaCry勒索病毒演化过程。腾讯反病毒实验室供图

在分析的过程中,腾讯反病毒实验室发现,WannaCry在演化中为躲避杀毒软件的查杀,有的样本在原有病毒的基础上进行了加壳的处理;有的样本在代码中加入了许多正常字符串信息,在字符串信息中添加了许多图片链接,并且把WannaCry病毒加密后,放在了自己的资源文件下,混淆病毒分析人员造成误导。

此外,有的样本中发现病毒作者开始对病毒文件加数字签名证书,用签名证书的的方式来逃避杀毒软件的查杀;病毒作者在一些更新的样本中,也增加了反调试手法,例如通过人为制造SEH异常改变程序的执行流程,注册窗口Class结构体将函数执行流程隐藏在函数回调中等。

不过广大网友不必太惊慌。国内官方以及多家安全企业最新消息显示,针对勒索病毒已经找到了有效的防御方法,WannaCry勒索软件还在传播,但周一开始传播速度已经明显放缓,用户只要掌握正确的方法就可以避免被感染。(记者 程春雨)